Методическое пособие по практике «компьютерные сети и средства информатизации» - 2010г.: различия между версиями

Verm (обсуждение | вклад) (→Подключение репозитория с сервера колледжа) |

Verm (обсуждение | вклад) (→SAMBA) |

||

| Строка 626: | Строка 626: | ||

Не забудьте перезапустить samba после изменения конфиг. файла. | Не забудьте перезапустить samba после изменения конфиг. файла. | ||

| − | #/etc/init.d/ | + | #/etc/init.d/samba4 restart |

Так же для ленивых имеется графический интерфейс для настройки samba, только он не много умеет. Установить GUI для samba можно командой | Так же для ленивых имеется графический интерфейс для настройки samba, только он не много умеет. Установить GUI для samba можно командой | ||

Версия 07:10, 21 октября 2010

Содержание

- 1 Обжатие витой пары. Установка операционных систем MS Windows GNU/Linux

- 2 Построение сетей

- 3 Организация VPN соединения

- 4 Сетевая файловая система NFS. Сетевая файловая система SAMBA. Файловый сервер FTP

- 5 Прокси сервер SQUID

Обжатие витой пары. Установка операционных систем MS Windows GNU/Linux

Обжатие витой пары

Теоретическая часть

Сети на базе Ethernet бывают трех видов. Ниже представлена их сводная таблица:

На сегодняшний день, наиболее распространенной из этих технологий является Fast Ethernet, т.к. простая Ethernet уже не удовлетворяет потребностей большинства потребителей, а Gigabit Ethernet еще достаточно дорога для ее широкого применения, хотя и начинает постепенно вытеснять своих предшественниц. Поэтому мы с вами будем строить сеть на основе Fast Ethernet с использованием двух витых пар из кабеля UTP Cat.5. К тому же, как показывает практика, при использовании данного типа кабеля возможна работа и простой Ethernet, что может пригодиться при наличии некоторого количества старых устройств.

Портами MDI (Рис. 1.1) оснащено большинство сетевых адаптеров и прочих устройств. Портами MDI-X оснащаются такие устройства, как коммутаторы, специально для того, чтобы при подключении к ним какого-либо устройства можно было бы обжать витую пару с обеих сторон одинаково, без перекрещивания пар внутри кабеля. Многие коммутаторы соединяются между собой простым кабелем без перекрещивания через специальные порты, называемые UpLink'ами. Другой способ подключения - это порты, которые могут работать и как порт MDI-X, и как порт MDI, в зависимости от положения специального переключателя или кнопки.

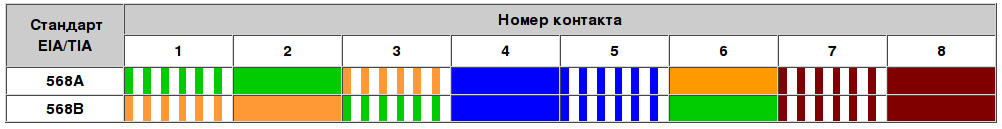

Теперь нам надо разобраться, какой проводок кабеля должен подходить к тому или иному контакту в разъеме RJ45 (Рис. 1.2). Для этого условимся, что мы строим сеть по спецификации 100Base-TX, т.е. с использованием двух пар из четырех возможных (см. таблицу выше). Существует два стандарта: EIA/TIA-568A (Рис. 1.4) и EIA/TIA-568B (Рис. 1.5), в соответствии с которыми и определяется расположение проводов в разъемах (Рис. 1.3):

Практическая часть

Общая последовательность монтажа разъёма RJ-45 выглядит следующим образом:

1. Снимите внешнюю изоляцию с витой пары примерно на 1.2 сантиметра 2. Расплетите пары, распрямите их 3. Распределите цвета в порядке их следования 4. Выровняйте проводники, расставленные по порядку 5. Вставьте проводники в коннектор RJ-45 6. Вставьте коннектор в устройство для обжима коннектора (Рис. 1.6) 7. Надавите на устройство чтобы контакты коннектора зажали проводники внутри него 8. Установите готовый провод в устройство для тестирования 9. Протестируйте работоспособность сделанного кабеля

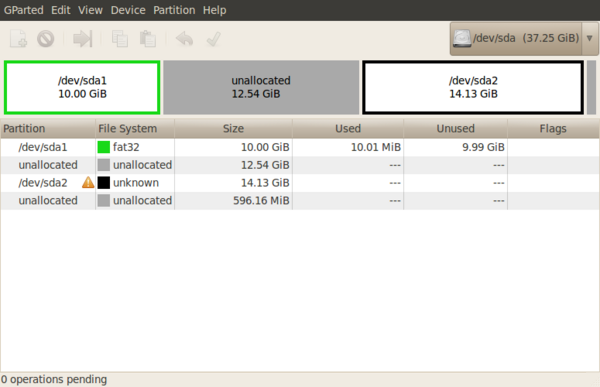

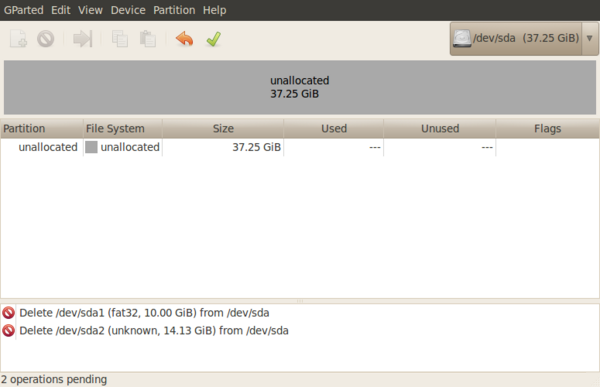

Разметка жесткого диска

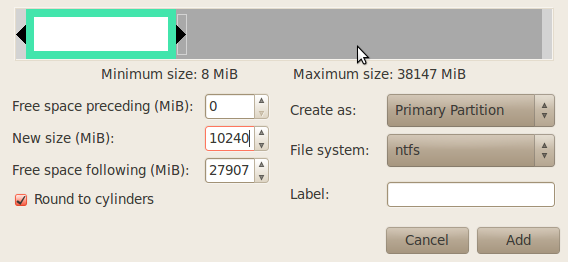

Для разметки жесткого диска необходимо воспользоваться приложением gparted, которое доступно в ubuntu в режиме liveCD. Он находится в разделе "Системма -> Администрирование".

Для Windows необходимо создать раздел с файловой системой ntfs. По желанию можно создать еще один ntfs раздел, который будет отображаться в Windows как диск D:\.

Для Linux требуется 2 раздела: корневой (куда будет установлена система) и swap раздел. Для корневого раздела можно использовать несколько файловых систем, но на данный момент рекомендуется использовать ext4. Для своп раздела - linux-swap.

Сначала необходимо удалить все разделы, для этого надо в контекстном меню выбрать "удалить" (по нажатию правой клавиши мыши на нужном разделе).

Для создания раздела выбирите соответствующий пункт меню, кликнув на неразмеченной области правой клавишей мышки. Появится меню создания нового раздела. В нем необходимо указать размер нового раздела, его файловую систему и тип - основной или логический. Не забывайте, что основных разделов может быть максимум 4.

После всех изменений нажмите на зеленую галочку вверху окна. Если возникают ошибки попробуйте создавать разделы по одному и создавать сначала неотформатированные разделы, а потом форматировать их в нужную файловую систему.

В итоге всех операций у вас должна получиться похожая структура диска:

Установка ОС MS Windows

- Настроить BIOS на загрузку с CD привода

- Вставить загрузочный CD в привод компьютера

- Загрузиться и следовать подсказкам установщика Windows

Установка ОС GNU/Linux

- Настроить BIOS на загрузку с CD привода

- Вставить загрузочный Live-CD в привод компьютера

- Загрузиться выбрав режим "Загрузка без установки на жесткий диск" (c версии ubuntu 10.04 для отображения меню параметров загрузки надо нажать клавишу вправо. Или вы можете нажать кнопку "Попробовать" в графическом меню)

- Запустить установку, нажав на рабочем столе соответствующий ярлык

- Следовать подсказкам системы

Восстановление загрузчика GRUB

Для установки или восстановления загрузчика GRUB необходимо:

- загрузиться с Live-CD

- определить при помощи команды

fdisk -l

раздел, на которой находится искомая операционная система

- создать временный каталог для монтирования файловой системы той операционной системы, загрузчик которой планируется установить/восстановить. Это можно сделать командой

mkdir <имя_каталога>

- смонтировать раздел жесткого диска в созданную папку. Это можно сделать командой

mount <имя_устройства(раздела)> <имя_каталога>

например,

mount /dev/sda2 /media/myfolder

- установить/восстановить загрузчик используя команду

grub-install /dev/sda --root-directory=/media/myfolder [--recheck] [-no-floppy]

где:

- /dev/sda - имя жесткого диска, в MBR (Master Boot Record) которого устанавливается загрузчик;

- /media/myfolder - каталог, в который смонтирован тот, раздел, с которого планируется загружать систему устанавливаемым загрузчиком;

- необязательные параметры [--recheck] и [-no-floppy] применяются при использовании нескольких жестких дисков в компьютере и для экономии времени на поиск загрузчика на floppy-дисководе соответственно.

- создать конфигурационный файл выполнив команды

mount -t proc /proc /media/myfolder/proc mount -t sysfs /sys /media/myfolder/sys mount --bind /dev /media/myfolder/dev chroot /media/myfolder update-grub

Для настройки grub редактируйте файл /etc/default/grub

Построение сетей

Соединение двух компьютеров между собой

1. Соедините компьютеры между собой и назначьте им ip-адреса как показано на рисунке 2. Убедитесь, что они находятся в одной сети выполнив команду ping для соответствующего ip-адреса 3. При необходимости проверьте состояния подключения кабеля командой mii-tool

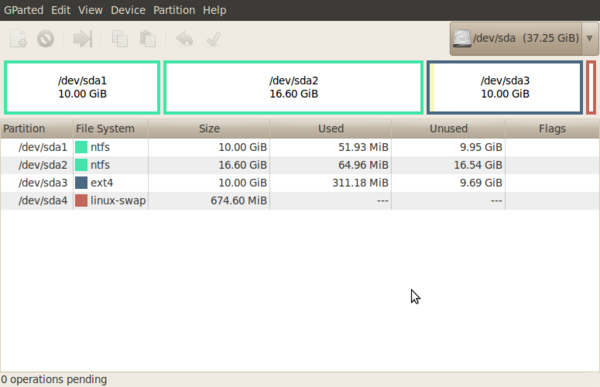

Соединение нескольких компьютеров между собой через коммутатор

1. Подключите компьютеры к коммутатору как показано на рисунке 2. Настройте ip-адреса. Проверьте работоспособность сети выполнив команду ping для ip-адресов сети 3. При необходимости проверьте состояния подключения кабеля командой mii-tool

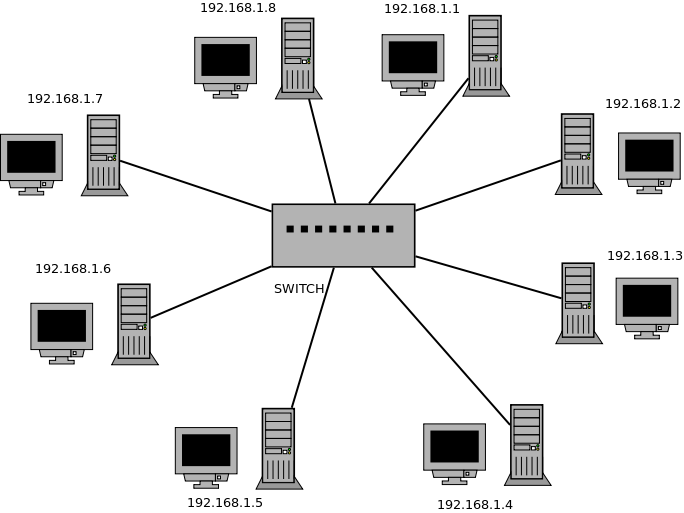

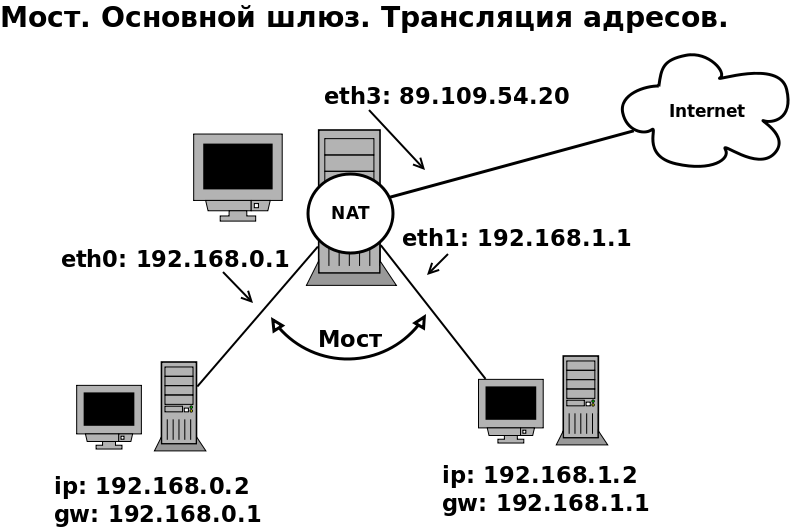

Соединение двух подсетей. Настройка сетевого моста. Основной шлюз

1. Соедините компьютеры в сеть как показано на рисунке. 2. Определите к каким сетевым интерфейсам подключены компьютеры и настройте ip-адреса и шлюзы согласно рисунку. 3. На главном компютере, к которому подключены остальные два, выполните команду для включения моста между сетевыми интерфейсами в режиме суперпользователя root (echo 1 > /proc/sys/net/ipv4/ip_forward) 4. Проверьте доступность ip-адреса 192.168.1.2 с компьютера с адресом 192.168.0.2 5 Проверьте доступность ip-адреса 192.168.0.2 с компьютера с адресом 192.168.1.2 6. Выключите мост между сетевыми интерфейсами выполнив команду echo 0 > /proc/sys/net/ipv4/ip_forward 7. Проверьте доступность ip-адреса 192.168.1.2 с компьютера с адресом 192.168.0.2 8. Проверьте доступность ip-адреса 192.168.0.2 с компьютера с адресом 192.168.1.2 9. Сделайте вывод о проделанной работе

Построение сети интернет. Организация связи локальной сети с интернет

Организация VPN соединения

Формирование ключей

Теоретическая часть

В данной практической работе будем создавать защищенное VPN соединение с использованием шифрования OpenSSL Для настройки защищенного канала VPN с OpenSSL требуется создать несколько наборов ключей:

- Для сервера

- ca.crt - открытый ключ центра сертификации (должен присутствовать на клиентах и сервере)

- server.crt - открытый ключ сервера

- server.key - закрытый ключ сервера

- dh1024.pem - ключ Диффи-Хельмана

- Для клиента

- ca.crt

- client.crt - открытый ключ клиента

- client.key - закрытый ключ клиента

Синхронизируем время с сервером времени на клиенте и сервере

ntpdate 192.168.10.1

Практическая часть

Для начала работы по формированию ключей установим пакет openvpn. Это можно сделать из консоли, набрав с привилегиями суперпользователя команду

aptitude install openvpn

либо воспользоваться графическим менеджером пакетов.

Теперь следует из консоли перейти в каталог

/usr/share/doc/openvpn/examples/easy-rsa/2.0/

Для упрощения процесса создания ключей в файле vars текущего каталога хранятся параметры по умолчанию, предлагаемые во время генерации ключей. Откроем файл vars из суперпользовательской консоли командой

nano vars

Отредактируем последние шесть параметров этого файла, например, так:

export KEY_COUNTRY="RU" export KEY_PROVINCE="NNOV" export KEY_CITY="NizhnyNovgorod" export KEY_ORG="nntc" export KEY_EMAIL="nntc@nntcmail.com"

Сохраним файл - Ctrl+O. Выйдем из редактора nano - Ctrl+X

Теперь загрузим значения переменных в системное окружение. Для этого выполним команду:

source ./vars

и сделаем очистку сервера авторизации:

./clean-all

Теперь можно приступить к созданию ключей. Начнем с ключа ca.key, который будет одинаков как для клиента, так и для сервера.

Формирование ключей для центра сертификации (ca.key)

Ключ ca.key создается командой ./build-ca

./build-ca в результатев директории keys будут созданы ключи ca.key - закрытый и ca.crt - открытый.

Формирование открытых и закрытых ключей (*.key и *.crt)

Открытые и закрытые ключи для сервера и клиента создаются командами ./build-key и ./build-key-server соответственно.

Создадим открытый и закрытый ключи для сервера:

./build-key-server server в результате в директории keys будут созданы два ключа: server.key - закрытый и server.crt - открытый.

Создадим открытый и закрытый ключи для клиента:

./build-key client в результате в директории keys будут созданы два ключа: client.key - закрытый и client.crt - открытый.

Формирование ключа Дифи-Хельмана

Ключ Дифи-Хельмана создается командой ./build-dh. Ключ хранится только на сервере.

Создадим ключ Дифи-Хельмана:

./build-dh в результате будет создан ключ dh1024.pem.

Настройка сервера

Теоретическая часть

Для настройки сервера необходимо перейти в каталог

cd /etc/openvpn/

и сконфигурировать файл server.conf. Под конфигурацией файла понимается настройка портов, протоколов, путей до созданных выше ключей и еще многих параметров. По умолчанию данный файл отсутствует в каталоге. Его заготовку нужно туда скопировать из папки

/usr/share/doc/openvpn/examples/sample-config-files

Также необходимо скопировать созданные ключи для сервера (ca.crt, server.crt, server.key, dh1024.pem) из каталога

/usr/share/doc/openvpn/examples/easy-rsa/2.0/keys/

в любой каталог по желанию. Обычно это каталог /etc/openvpn/keys.

Практическая часть

Скопировать ключи можно выполнив команды:

cd /usr/share/doc/openvpn/examples/easy-rsa/2.0/keys/ cp ca.crt server.crt server.key dh1024.pem /etc/openvpn/keys/

Скопировать заархивированную заготовку файла из папки с примерами в нужную директорию и разархивировать его можно командами

cp /usr/share/doc/openvpn/examples/sample-config-files/server.conf.gz /etc/openvpn/server.conf.gz - копируем архив из каталога в каталог cd /etc/openvpn/ - переходим в каталог, в который скопировали архив gunzip server.conf.gz - разархивируем файл

Откроем файл для редактирования. Для этого нужно из консоли в режиме суперпользователя находясь в каталоге /etc/openvpn/ выполнить команду

nano server.conf

В файле необходимо сконфигурировать ряд параметров:

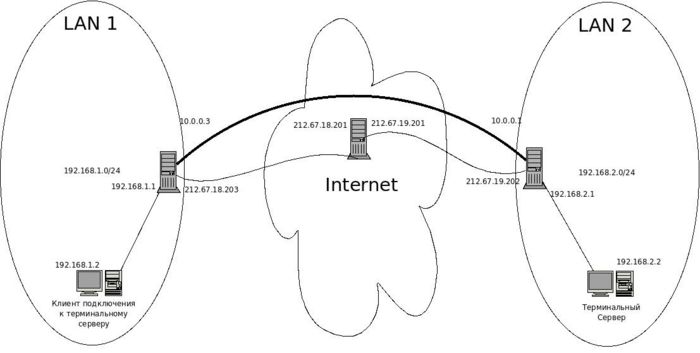

port 1194 proto udp dev tun ca /etc/openvpn/keys/ca.crt cert /etc/openvpn/keys/server.crt key /etc/openvpn/keys/server.key dh /etc/openvpn/keys/dh1024.pem server 10.0.0.0 255.255.255.0 ifconfig-pool-persist ipp.txt - запоминать клиентов push "route 192.168.2.0 255.255.255.0" - сеть "за" сервером route 192.168.1.0 255.255.255.0 client-config-dir ccd - директория, в которой хранятся настройки маршрутизации для сетей, находящихся "за" клиентом comp-lzo - сжимать трафик, если возможно

Сохранить файл - Ctrl+O. Выйти из nano - Ctrl+X.

Теперь создадим директорию ccd в которой будут храниться настройки маршрутизации клиента - в файле, название которого совпадает с названием клиента - client.

mkdir ccd - создаем директорию ccd cd ccd - переходим в созданную директорию nano client - открываем пока несуществующий файл client тем самым создав его.

Запишем в открытый файл строчку

iroute 192.168.1.0 255.255.255.0

Сохранить файл - Ctrl+O. Выйти из nano - Ctrl+X.

Все готово! Осталось перезапустить сервис VPN. Это делается командой

/etc/init.d/openvpn restart

Подтверждением правильной настройки серверной части VPN может служить новый сетевой интерфейс, появившийся в списке сетевых интерфейсов компьютера. Для просмотра сетевых интерфейсов компьютера выполним команду

ifconfig

Получим следующий дополнительный сетевой интерфейс:

tun0 Link encap:UNSPEC HWaddr 00-00-00-00-00-00-00-00-00-00-00-00-00-00-00-00

inet addr:10.0.0.1 P-t-P:10.0.0.2 Mask:255.255.255.255

ВВЕРХ POINTOPOINT RUNNING NOARP MULTICAST MTU:1500 Metric:1

RX packets:0 errors:0 dropped:0 overruns:0 frame:0

TX packets:0 errors:0 dropped:0 overruns:0 carrier:0

коллизии:0 txqueuelen:100

RX bytes:0 (0.0 B) TX bytes:0 (0.0 B)

Настройка сервера окончена. Приступим к настройке клиента.

Настройка клиента

Теоретическая часть

Для настройки клиента необходимо перейти в каталог

cd /etc/openvpn/

и сконфигурировать файл client.conf. Под конфигурацией файла понимается настройка портов, протоколов, путей до ключей и еще многих параметров. По умолчанию данный файл отсутствует в каталоге. Его заготовку нужно туда скопировать из папки

/usr/share/doc/openvpn/examples/sample-config-files

Также необходимо скопировать общий для клиента и сервера и созданные для клиента ключи (ca.crt(общий для сервера и клиента), client.crt, client.key) из каталога

/usr/share/doc/openvpn/examples/easy-rsa/2.0/keys/

на сервере в каталог

/etc/openvpn/keys

на клиенте

Для этого необходимо создать архив, содержащий данные ключи с сохранением прав на каждый из ключей

Практическая часть

Для наcтройки клиента установим пакет openvpn. Это можно сделать из консоли, набрав с привилегиями суперпользователя команду

aptitude install openvpn

либо воспользоваться графическим менеджером пакетов.

Теперь нужно скопировать с сервера созданные ключи - ключи ca.crt, client.key, client.crt в каталог /etc/openvpn/keys/ (если такого каталога нет - необходимо создать его)

Для этого на сервере:

1. Переходим в папку с ключами

cd /usr/share/doc/openvpn/examples/easy-rsa/2.0/

2. Создаем архив с ключами для клиента с сохранением прав на файлы

tar -cpf <путь до файла>/<имя файла>.tar ca.crt client.key client.crt

3. Переносим созданный архив на клиентский ПК посредством любого носителя информации, например flash-накопителя

На клиенте:

1. Создаем папку для ключей

mkdir /etc/openvpn/keys

2. Скопируем туда архив с ключами для клиента

cp <путь до файла>/<имя файла>.tar /etc/openvpn/keys

3. Разархивируем содержимое архива в папку /etc/openvpn/keys

cd /etc/openvpn/keys - переходим в каталог tar -xpf <имя файла>.tar

4. Проверяем наличие ключей ca.crt client.key client.crt в папке /etc/openvpn/keys

Ключи скопированы. Время настраивать конфигурационный файл client.conf

Скопировать заархивированную заготовку файла из папки с примерами в нужную директорию и разархивировать его командами

cp /usr/share/doc/openvpn/examples/sample-config-files/client.conf /etc/openvpn/client.conf - копируем файл из каталога в каталог

Откроем файл для редактирования. Для этого нужно из консоли в режиме суперпользователя находясь в каталоге /etc/openvpn/ выполнить команду

nano client.conf

В файле необходимо сконфигурировать ряд параметров:

client - роль proto udp - использовать протокол udp (идентично настройке сервера) dev tun - использовать тип интерфейса tun (идентично настройке сервера) remote 212.67.19.202 1194 - ip адрес VPN сервера и порт для подключения resolv-retry infinite - количество попыток подключения (infinite - бесконечно) nobind - использовать случайный исходящий порт persist-key - требовать проверку ключа persist-tun - требовать создания интерфейса tun ca /etc/openvpn/keys/ca.crt cert /etc/openvpn/keys/client.crt key /etc/openvpn/keys/client.key - пути к ключам comp-lzo - сжимать трафик, если возможно verb 3 -

Сохранить файл - Ctrl+O. Выйти из nano - Ctrl+X.

Все готово! Осталось перезапустить сервис VPN. Это делается командой

/etc/init.d/openvpn restart

Настройка клиента

Теоретическая часть

Для настройки клиента необходимо перейти в каталог

cd /etc/openvpn/

и сконфигурировать файл client.conf. Под конфигурацией файла понимается настройка портов, протоколов, путей до ключей и еще многих параметров. По умолчанию данный файл отсутствует в каталоге. Его заготовку нужно туда скопировать из папки

/usr/share/doc/openvpn/examples/sample-config-files

Также необходимо скопировать общий для клиента и сервера и созданные для клиента ключи (ca.crt(общий для сервера и клиента), client.crt, client.key) из каталога

/usr/share/doc/openvpn/examples/easy-rsa/2.0/keys/

на сервере в каталог

/etc/openvpn/keys

на клиенте

Для этого необходимо создать архив, содержащий данные ключи с сохранением прав на каждый из ключей

Практическая часть

Для наcтройки клиента установим пакет openvpn. Это можно сделать из консоли, набрав с привилегиями суперпользователя команду

aptitude install openvpn

либо воспользоваться графическим менеджером пакетов.

Теперь нужно скопировать с сервера созданные ключи - ключи ca.crt, client.key, client.crt в каталог /etc/openvpn/keys/ (если такого каталога нет - необходимо создать его)

Для этого на сервере:

1. Переходим в папку с ключами

cd /usr/share/doc/openvpn/examples/easy-rsa/2.0/

2. Создаем архив с ключами для клиента с сохранением прав на файлы

tar -cpf <путь до файла>/<имя файла>.tar ca.crt client.key client.crt

3. Переносим созданный архив на клиентский ПК посредством любого носителя информации, например flash-накопителя

На клиенте:

1. Создаем папку для ключей

mkdir /etc/openvpn/keys

2. Скопируем туда архив с ключами для клиента

cp <путь до файла>/<имя файла>.tar /etc/openvpn/keys

3. Разархивируем содержимое архива в папку /etc/openvpn/keys

cd /etc/openvpn/keys - переходим в каталог tar -xpf <имя файла>.tar

4. Проверяем наличие ключей ca.crt client.key client.crt в папке /etc/openvpn/keys

Ключи скопированы. Время настраивать конфигурационный файл client.conf

Скопировать заархивированную заготовку файла из папки с примерами в нужную директорию и разархивировать его командами

cp /usr/share/doc/openvpn/examples/sample-config-files/client.conf /etc/openvpn/client.conf - копируем файл из каталога в каталог

Откроем файл для редактирования. Для этого нужно из консоли в режиме суперпользователя находясь в каталоге /etc/openvpn/ выполнить команду

nano client.conf

В файле необходимо сконфигурировать ряд параметров:

client - роль proto udp - использовать протокол udp (идентично настройке сервера) dev tun - использовать тип интерфейса tun (идентично настройке сервера) remote 212.67.19.202 1194 - ip адрес VPN сервера и порт для подключения resolv-retry infinite - количество попыток подключения (infinite - бесконечно) nobind - использовать случайный исходящий порт persist-key - требовать проверку ключа persist-tun - требовать создания интерфейса tun ca /etc/openvpn/keys/ca.crt cert /etc/openvpn/keys/client.crt key /etc/openvpn/keys/client.key - пути к ключам comp-lzo - сжимать трафик, если возможно verb 3 -

Сохранить файл - Ctrl+O. Выйти из nano - Ctrl+X.

Все готово! Осталось перезапустить сервис VPN. Это делается командой

/etc/init.d/openvpn restart

Сетевая файловая система NFS. Сетевая файловая система SAMBA. Файловый сервер FTP

Подключение репозитория с сервера колледжа

Для подключения репозитория необходимо отредактировать файл /etc/apt/sources.list

В нашем случае в файл добавляются 4 строчки

Для дистрибутива - Ubuntu Maverick (10.10)

deb ftp://repo/repositories/maverick maverick main restricted universe multiverse deb ftp://repo/repositories/maverick maverick-security main restricted universe multiverse deb ftp://repo/repositories/maverick maverick-updates main restricted universe multiverse deb ftp://repo/repositories/maverick maverick-backports main restricted universe multiverse #deb ftp://192.168.10.250/repositories/maverick maverick main restricted universe multiverse #deb ftp://192.168.10.250/repositories/maverick maverick-security main restricted universe multiverse #deb ftp://192.168.10.250/repositories/maverick maverick-updates main restricted universe multiverse #deb ftp://192.168.10.250/repositories/maverick maverick-backports main restricted universe multiverse

Для дистрибутива - Ubuntu Lucid (10.04)

deb ftp://repo/repositories/lucid lucid main restricted universe multiverse deb ftp://repo/repositories/lucid lucid-security main restricted universe multiverse deb ftp://repo/repositories/lucid lucid-updates main restricted universe multiverse deb ftp://repo/repositories/lucid lucid-backports main restricted universe multiverse #deb ftp://192.168.10.250/repositories/lucid lucid main restricted universe multiverse #deb ftp://192.168.10.250/repositories/lucid lucid-security main restricted universe multiverse #deb ftp://192.168.10.250/repositories/lucid lucid-updates main restricted universe multiverse #deb ftp://192.168.10.250/repositories/lucid lucid-backports main restricted universe multiverse

Для дистрибутива - Ubuntu Karmic (9.10)

deb ftp://repo/repositories/karmic karmic main restricted universe multiverse deb ftp://repo/repositories/karmic karmic-security main restricted universe multiverse deb ftp://repo/repositories/karmic karmic-updates main restricted universe multiverse deb ftp://repo/repositories/karmic karmic-backports main restricted universe multiverse #deb ftp://192.168.10.250/repositories/karmic karmic main restricted universe multiverse #deb ftp://192.168.10.250/repositories/karmic karmic-security main restricted universe multiverse #deb ftp://192.168.10.250/repositories/karmic karmic-updates main restricted universe multiverse #deb ftp://192.168.10.250/repositories/karmic karmic-backports main restricted universe multiverse

Для дистрибутива - Ubuntu Jaunty (9.04)

deb ftp://repo/repositories/jaunty jaunty main restricted universe multiverse deb ftp://repo/repositories/jaunty jaunty-security main restricted universe multiverse deb ftp://repo/repositories/jaunty jaunty-updates main restricted universe multiverse deb ftp://repo/repositories/jaunty jaunty-backports main restricted universe multiverse #deb ftp://192.168.10.250/repositories/jaunty jaunty main restricted universe multiverse #deb ftp://192.168.10.250/repositories/jaunty jaunty-security main restricted universe multiverse #deb ftp://192.168.10.250/repositories/jaunty jaunty-updates main restricted universe multiverse #deb ftp://192.168.10.250/repositories/jaunty jaunty-backports main restricted universe multiverse

Для дистрибутива - Ubuntu Hardy (8.04)

deb ftp://repo/repositories/hardy hardy main restricted universe multiverse deb ftp://repo/repositories/hardy hardy-security main restricted universe multiverse deb ftp://repo/repositories/hardy hardy-updates main restricted universe multiverse deb ftp://repo/repositories/hardy hardy-backports main restricted universe multiverse #deb ftp://192.168.10.250/repositories/hardy hardy main restricted universe multiverse #deb ftp://192.168.10.250/repositories/hardy hardy-security main restricted universe multiverse #deb ftp://192.168.10.250/repositories/hardy hardy-updates main restricted universe multiverse #deb ftp://192.168.10.250/repositories/hardy hardy-backports main restricted universe multiverse

Для дистрибутива - Ubuntu Intrepid (8.10)

deb ftp://repo/repositories/intrepid intrepid main restricted universe multiverse deb ftp://repo/repositories/intrepid intrepid-security main restricted universe multiverse deb ftp://repo/repositories/intrepid intrepid-updates main restricted universe multiverse deb ftp://repo/repositories/intrepid intrepid-backports main restricted universe multiverse #deb ftp://192.168.10.250/repositories/intrepid intrepid main restricted universe multiverse #deb ftp://192.168.10.250/repositories/intrepid intrepid-security main restricted universe multiverse #deb ftp://192.168.10.250/repositories/intrepid intrepid-updates main restricted universe multiverse #deb ftp://192.168.10.250/repositories/intrepid intrepid-backports main restricted universe multiverse

NFS

Network File System — это сетевая файловая система, позволяющая пользователям обращаться к файлам и каталогам, расположенным на удалённых компьютерах, как если бы эти файлы и каталоги были локальными. Главным преимуществом такой системы является то, что отдельно взятые рабочие станции могут использовать меньше собственного дискового пространства, так как совместно используемые данные хранятся на отдельной машине и доступны для других машин в сети. NFS - это клиент-серверное приложение. Т.е. в системе пользователя должен быть установлен NFS-клиент, а на компьютерах, которые предоставляют свое дисковое пространство - NFS-сервер. Установка и настройка NFS-сервера.

Устанавливаем NFS-сервер:

# aptitude install nfs-kernel-server

Настраиваем, какие именно директории мы хотим открыть для совместного пользования и кому. Все это делается в файле /etc/exports:

# nano /etc/exports

В приведенном ниже примере директория /home/donet/download (директория с данными на сервере) в пользование компьютерам из 204 подсети - 192.168.204.0/24 с правами чтения и записи: /home/donet/download 192.168.204.0/24(rw,sync,no_subtree_check)

Опции:

ro - права только на чтение. Можно и не указывать, так как она установлена по умолчанию.

rw - дает клиентам право на запись.

no_root_squash - по умолчанию пользователь root на клиентской машине не будет иметь доступа к разделяемой директории сервера. Этой опцией мы снимаем это ограничение. В целях безопасности этого лучше не делать.

noaccess - запрещает доступ к указанной директории. Может быть полезной, если перед этим вы задали доступ всем пользователям сети к определенной директории, и теперь хотите ограничить доступ в поддиректории лишь некоторым пользователям.

insecure - если планируется подключение компьютера под управлением Mac OS X, эта опция обязательна.

Теперь нужно перезапустить nfs-kernel-server:

# /etc/init.d/nfs-kernel-server restart

Если после этого вы захотите поменять что-нибудь в файле /etc/exports, то для того, чтобы изменения вступили в силу, достаточно запустить следующую команду: # exportfs -a

Все. NFS-сервер установлен и настроен. Можно переходить к настройке NFS клиента. Установка и настройка NFS-клиента.

Установка:

# aptitude install nfs-common (если вы устанавливали nfs-kernel-server, то nfs-common так же уже установлен)

Монтирование: Создаем точку монтирования. Допустим, это будет папка в вашей домашней директории с названием downloads:

# mkdir /media/downloads

Монтировать можно двумя способами - каждый раз вручную или прописав опции монтирования в файл /etc/fstab. Удобнее применять второй способ:

# nano /etc/fstab

и в конце дописываем следующую строку:

192.168.204.*:/home/donet/download /media/downloads nfs rw,soft,bg,nolock 0 0

Вместо 192.168.204.*:/home/donet/download впишите IP или имя сервера и путь к директории совместного пользования. Опции монтирования можно изменить.

Записав и сохранив изменения, можно монтировать:

# mount -a

вы увидете смонтированные папки на вашем компьютере.

Network File System (NFS)

— протокол сетевого доступа к файловым системам, первоначально разработан Sun Microsystems в 1984 году. Основан на протоколе вызова удалённых процедур (ONC RPC, Open Network Computing Remote Procedure Call, RFC 1057, RFC 1831). Позволяет подключать (монтировать) удалённые файловые системы через сеть, описан в RFC 1094, RFC 1813, и RFC 3530.

NFS абстрагирована от типов файловых систем как сервера, так и клиента, существует множество реализаций NFS-серверов и клиентов для различных операционных систем и аппаратных архитектур. В настоящее время (2007) используется наиболее зрелая версия NFS v.4 (RFC 3010), поддерживающая различные средства аутентификации (в частности, Kerberos и LIPKEY с использованием протокола RPCSEC_GSS) и списки контроля доступа (как POSIX, так и Windows-типов).

SAMBA

Samba — программа, которая позволяет обращаться к сетевым дискам на различных операционных системах. То есть, если вы хотите со своего компьютера под виндой иметь доступ к файлам на сервере под ubuntu, то на сервер надо ставить smaba.

Под убунту samba ставиться командой

#aptitude install samba4

После установки сервер надо настроить, конфигурационный файл находится в /etc/samba/smb.conf

Сам конфигурационный файл разбит на блоки. В принципе всё там понятно, да и комментарии написаны подробно и ясно. Поподробнее остановлюсь на некоторых настройках. Например строчка

security = user

Делает так, что для того чтобы залогинится на сервере samba обязательно нужно использовать учётную запись сомой Ubuntu:

Открыть доступ на какую-нибудь папку очень просто. Допустим, мы хоти сделать три доступных каталога:

usershare – доступный только определённым пользователям,

download – откуда можно только скачивать файлы

upload – папка для закачки файлов на сервер.

Для начала создадим три директории /home/share/usershare, /home/share/download и /home/share/upload, сделать каталог upload доступным для записи

#chmod 777 /home/share/upload

и запишем в конец конфигурационного файла /etc/samba/smb.conf следующий текст.

[usershare] comment = User share path = /home/shares/usershare #valid users = username create mask = 0660 directory mask = 0771 #writable = yes [download] comment = All users download path = /home/share/download create mode = 0700 directory mask = 0700 available = yes browsable = yes public = yes #writable = no [upload] comment = All users upload path = /home/share/upload create mode = 0777 directory mask = 0777 available = yes browsable = yes public = yes #writable = yes

Не забудьте перезапустить samba после изменения конфиг. файла.

#/etc/init.d/samba4 restart

Так же для ленивых имеется графический интерфейс для настройки samba, только он не много умеет. Установить GUI для samba можно командой

#aptitude install system-config-samba

Устанавливать его надо на комп с самбой и соответственно запускается он только с него же, поэтому ни о каком удалённом управлении через него речи не идёт, но управлять своей домашней шарой очень удобен. Запускается он командой

#system-config-samba

Все изменения он записывает в конфигурационный файл samba.

Для удалённого администрирвания есть web-GUI т.е. настройка samba через web-интерфейс, называется он SWAT (Samba Web Administration Tool), для его работы нужен web-сервер. Так же в качестве web-интерфейса для samba отлично подойдёт webmin.

FTP

Лабораторные работы по ПО/Установка ftp-сервера proftpd